Ob eine Signatur valide, also gültig ist, sollte auch nach vielen Jahren prüfbar sein. Um eine Signatur wieder prüfen zu können, müssen mehrere Informationen vorliegen:

- War das verwendete Endbenutzer-Zertifikat zum Zeitpunkt seiner Verwendung gültig?

- War die ausstellende CA (Certificate Authority) dieses Zertifikates zum Zeitpunkt der Erstellung des Endbenutzerzertifikates vertrauenswürdig und das Wurzelzertifikat gültig?

- Welche Qualitätsstufe hatte das verwendete Zertifikat? Einfach, fortgeschritten oder qualifiziert?

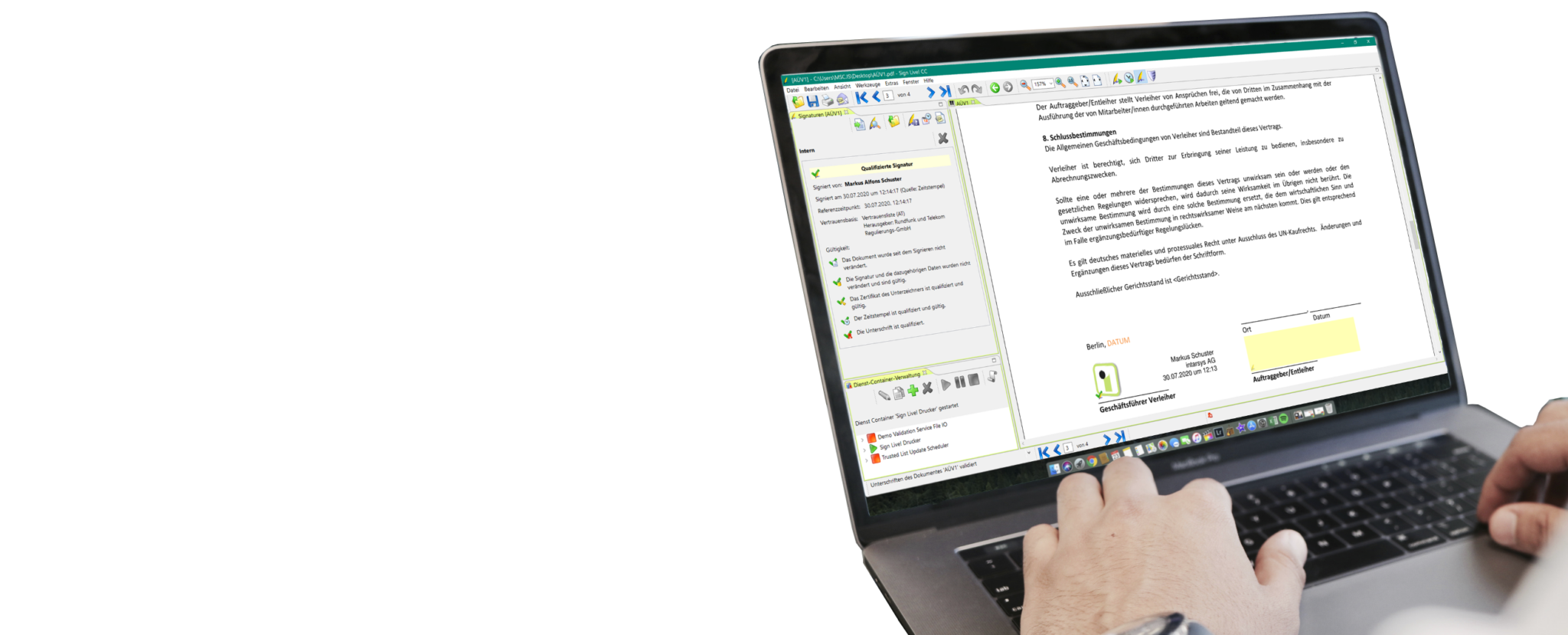

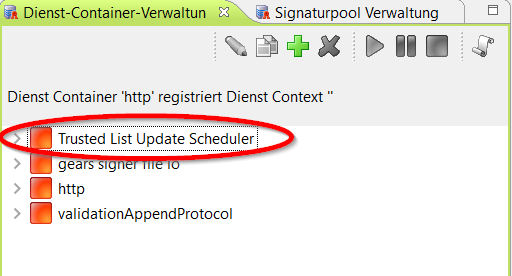

Um diese Fragen vertrauenswürdig beantworten zu können, führt eine Validierungsanwendung wie Sign Live! mehrere Prüfungen durch. Ein wichtiger Aspekt dieser Prüfung sind dabei Sperrprüfungen mittels OCSP (Online Certificate Status Protocol) d.h. Abfragen bei dem Vertrauensdiensteanbieter (VDA), der das verwendete Endbenutzerzertifikat ausgegeben hat. Damit diese OCSP-Abfragen durchgeführt werden können, muss dieser Dienst vom VDA online (Verzeichnisdienst) zur Verfügung gestellt werden. Die Antworten des VDA sind wiederum von diesem signiert, damit die Vertrauenswürdigkeit geprüft und somit sichergestellt werden kann. Dies erfolgt dann wiederum unter Einbeziehung von OCSP-Abfragen. Wie dies in vollem Umfang zu erfolgen hat, ist durch internationale Standards (ETSI) geregelt. Am Ende dieser Abfragen kann dann die Validierungsanwendung einen vertrauenswürdigen Status des verwendeten Endbenutzer-Zertifikates liefern.

Was ist aber, wenn der notwendige Verzeichnisdienst zeitweise oder dauerhaft nicht zur Verfügung steht? Eine zeitweise Störung kann vorliegen, wenn der benötigte Verzeichnisdienst einfach nicht online erreichbar ist. Oder was, wenn dieser durch Einstellung des VDA abgeschaltet wurde? Auch die zentrale Löschung von Informationen nach Ablauf von Aufbewahrungsfristen stellt einen Einschnitt dar. Das verwendete Endbenutzerzertifikat kann in solchen Fällen nicht geprüft werden und damit führt auch die komplette Signaturprüfung zu keinem eindeutigen Ergebnis.

Anders bei LTV-Signaturen. Bei dieser Art der Signatur werden alle benötigten Informationen, wieder nach internationalen Standards (ETSI), in die Signatur eingebettet. Im Falle von PDF-Dokumenten und -signaturen ist dies zum Beispiel durch den PAdES-Standard (ETSI EN 319 142) im Kontext des PAdES-B-LT-Profils technisch geregelt.

Die Einbettung der notwendigen Informationen kann sowohl bei der Signaturerstellung als auch später bei einer Validierung erfolgen. Dass die Einbettung der Validierungsinformationen bereits bei der Signaturerstellung erfolgt, ist jedoch selten, da dies den gesamten Prozess verlangsamen würde. Zu der benötigten Zeit zur Signaturerstellung würde auch noch die Zeit für die Validierung hinzu kommt. Daher bietet sich die Anreicherung der LTV-Daten bei der Validierung vor der Archivierung geradezu an. Ab diesem Zeitpunkt wird die Signatur immer offline geprüft und erfolgt ohne Zugriff auf den Verzeichnisdienst. Eine Prüfung wird also von der Erreichbarkeit dieses Dienstes, egal aus welchem Grunde er nicht zur Verfügung steht, unabhängig.

Leistet die LTV-Signatur noch mehr?

Wie die Gültigkeit von Zertifikaten geprüft wird, erfolgt nach unterschiedlichen Modellen (Ketten-, Schalen- oder modifiziertes Schalenmodell). Diese verschiedenen Modelle sind für die unterschiedlichen Verwendungen von Zertifikaten auch durchaus sinnvoll. Die Gültigkeit eines SSL-Zertifikates sollte im Browser anders geprüft werden als ein Zertifikat, welches für die Signatur von Dokumenten verwendet wurde, die über Jahrzehnte hinaus prüfbar sein müssen.

Nehmen wir einmal den Adobe Reader als Beispiel. Adobe Reader wird eine Signatur nach Ablauf des verwendeten Endbenutzerzertifikates nicht mehr als vertrauenswürdig einstufen, auch wenn die Signatur noch während des Gültigkeitszeitraumes erfolgt ist.

Dieses Verhalten kann durch die LTV-Signatur vermieden werden, wenn die LTV-Signatur vor dem Ablaufdatum erfolgt. Mit der rechtzeitigen LTV-Signatur bleibt der Haken des Adobe Reader grün und die Signatur wird weiterhin positiv geprüft – und das dauerhaft. Dies ist ein wichtiger Schritt auf dem Weg zu mehr Akzeptanz der Signatur durch ihre Anwender.

Wie wird eine LTV-Signatur mit Sign Live! CC erzeugt?